Le télétravail devenant la nouvelle norme pour les entreprises, la demande en technologies d'enregistrement d'écran connaît une croissance fulgurante. Selon un rapport Gartner, « après la pandémie, environ 48 % des employés continueront de travailler à distance dans une certaine mesure, soit une augmentation significative par rapport aux 30 % d'avant la pandémie. » (Source : Gartner )

Parallèlement, d'autres enquêtes indiquent également qu'environ 28 % des employés dans le monde travaillent actuellement à distance, et aux États-Unis, on prévoit que 22 millions de personnes (une proportion substantielle de la main-d'œuvre) travailleront à distance d'ici 2025. (Source : DemandSage, 2025). Une population aussi importante de travailleurs à distance a renforcé le recours aux outils d'enregistrement d'écran dans des scénarios tels que l'éducation en ligne, les démonstrations de produits SaaS, la diffusion en direct de jeux et la collaboration médicale à distance.

Cependant, si l'enregistrement d'écran améliore l'efficacité et la transparence de la collaboration, il présente également des risques importants en matière de sécurité et de confidentialité. Enregistrements non autorisés, fuites de données, manque de chiffrement du stockage, non-respect des réglementations, et même piratage informatique exploitant des logiciels malveillants pour surveiller les écrans des utilisateurs sont des phénomènes fréquents, rendant les informations des utilisateurs très vulnérables à la divulgation ou à l'utilisation abusive.

Ce rapport d' EaseUS vise donc à analyser en profondeur les différents risques de sécurité et défis en matière de confidentialité associés aux scénarios d'enregistrement d'écran. Il propose également des contre-mesures systématiques basées sur des stratégies de protection multicouches (utilisateur, technologie, conformité et appareil) pour aider les utilisateurs et les entreprises à créer un écosystème d'enregistrement fiable et sécurisé, conforme aux réglementations.

1. Principaux risques liés à l'enregistrement d'écran en matière de sécurité et de confidentialité

Comprendre ces risques est essentiel pour quiconque utilise des outils d'enregistrement d'écran, que ce soit à des fins personnelles ou professionnelles. Examinons les principaux risques associés à l'enregistrement d'écran et leur impact sur la sécurité et la confidentialité des utilisateurs.

1.1 Risques liés à la sécurité des données

Les fichiers d'enregistrement d'écran sont essentiellement des données hautement sensibles, contenant souvent des documents stratégiques d'entreprise, des états financiers, des informations clients, des identifiants de connexion et du contenu de propriété intellectuelle. Leur cycle de vie peut être résumé comme suit : Collecte → Stockage → Partage. Chaque étape comporte des risques potentiels :

Fuite de contenu sensible

Les enregistrements d'écran peuvent capturer par inadvertance des informations sensibles telles que des mots de passe de compte, des informations d'identification, des dossiers financiers, des données clients et du code source. Si ces fichiers d'enregistrement ne sont pas chiffrés, téléchargés ou diffusés par erreur, les conséquences peuvent être désastreuses.

Accès non autorisé et utilisation abusive

Si les fichiers d'enregistrement d'écran ne sont pas correctement sécurisés par des autorisations d'accès, le personnel interne ou des pirates informatiques peuvent facilement y accéder sans autorisation. Si les droits d'accès aux fichiers d'enregistrement sont obtenus grâce à des vulnérabilités logicielles ou à des configurations d'autorisations laxistes, ces personnes peuvent facilement voler et utiliser le contenu à mauvais escient.

Risques de transmission et de stockage

Les fichiers d'enregistrement non chiffrés sont vulnérables aux attaques de l'homme du milieu (MITM), à l'interception ou à la falsification lors de la transmission. De même, s'ils sont stockés dans le cloud ou sur des disques partagés sans chiffrement, ils sont également vulnérables aux attaques.

Par exemple, le rapport Verizon 2025 Data Breach Investigations Report indique que plus de 22 % des violations de données impliquent un abus d'identifiants, et l'enregistrement d'écran est l'un des canaux à haut risque pour de telles fuites. (Source : Verizon )

Nous utilisons ici un tableau pour vous montrer le processus général du cycle de vie du fichier d'enregistrement d'écran et les facteurs de risque possibles :

| Phase | Description du noyau | Principales faiblesses de sécurité |

|---|---|---|

| Collection | Phase de génération d'enregistrements d'écran, y compris les enregistrements d'écran et audio. |

|

| Stockage | Les enregistrements d'écran sont enregistrés sur un stockage local ou cloud. |

|

| Partage | Enregistrements d'écran partagés par e-mail, services cloud, messagerie instantanée, etc. |

|

1.2 Atteintes à la vie privée

Enregistrement non autorisé

Dans des situations telles que les visioconférences multi-personnes et les cours en ligne, si les participants ne sont pas informés à l'avance de l'enregistrement de la session, cela peut porter atteinte au droit à la vie privée et au consentement éclairé des utilisateurs, réduisant ainsi leur confiance dans la plateforme. Cela contrevient au principe du « consentement explicite » du RGPD et de la PIPL.

Abus d'outils de surveillance malveillants

Les pirates informatiques peuvent utiliser des programmes chevaux de Troie ou d'autres logiciels malveillants pour activer secrètement des fonctions d'enregistrement d'écran, leur permettant de surveiller les activités des utilisateurs sur le long terme, d'enregistrer leurs actions et même de capturer les détails de communication, portant ainsi gravement atteinte aux droits à la vie privée.

1.3 Défis juridiques et de conformité

L'enregistrement d'écran implique directement le traitement des données personnelles et la conformité de l'utilisation du contenu. Chaque région a des exigences légales distinctes concernant les données personnelles et le contenu enregistré :

- Le RGPD (UE) met l'accent sur l'obtention du consentement et de l'accord explicite de l'utilisateur avant l'enregistrement, la minimisation des données et la limitation des finalités. Les entreprises non conformes s'exposent à des amendes pouvant atteindre 4 % de leur chiffre d'affaires annuel ou 20 millions d'euros.

- La CCPA (Californie) considère le contenu enregistré comme des informations personnelles et les utilisateurs ont le droit d'accéder aux données associées et de les supprimer.

- La loi chinoise sur la protection des informations personnelles (PIPL) exige le respect du principe de nécessité minimale et l'obtention d'un consentement séparé pour l'enregistrement de contenu impliquant la vie privée.

De plus, le processus d'enregistrement peut impliquer des droits d'auteur ou des secrets commerciaux appartenant à d'autres personnes. Sans autorisation, le risque de violation est élevé.

En vertu de l'application stricte du RGPD, les entreprises non conformes s'exposent à de lourdes amendes. Par exemple, Meta a été condamnée à une amende de 1,2 milliard d'euros pour avoir transféré illégalement des données d'utilisateurs de l'UE vers les États-Unis, établissant ainsi un record pour la sanction la plus lourde. En janvier 2025, le total des amendes liées au RGPD s'élevait à environ 5,88 milliards d'euros. (Source : IAPP et Data Privacy Manager )

Partagez ce guide pour aider les autres à rester en sécurité et privés lors de l'enregistrement d'écran.

2. Sécurité de l'enregistrement d'écran : analyse des attaques et modélisation des menaces

En gardant à l'esprit les bases de la sécurité de l'enregistrement d'écran, explorons maintenant les menaces et vulnérabilités potentielles grâce à une analyse détaillée des attaques et à une modélisation des menaces.

2.1 Méthodes d'attaque courantes

Ingénierie sociale + Enregistrement d'écran Hameçonnage

Les pirates utilisent des e-mails d'hameçonnage pour inciter les utilisateurs à cliquer sur des liens ou des logiciels malveillants. Une fois que l'utilisateur a accordé les autorisations d'enregistrement, les pirates peuvent capturer des écrans opérationnels sensibles.

Bureau à distance malveillant + enregistrement d'écran

Une fois que les pirates ont infiltré le contrôle du bureau à distance, ils lancent l'enregistrement de l'écran pour collecter toutes les opérations de la victime.

Attaque combinée presse-papiers + enregistrement d'écran

Une fois qu'un utilisateur a copié des informations sensibles, le contenu du presse-papiers peut être capturé par un logiciel et enregistré avec l'écran.

2.2 Application du modèle STRIDE

En utilisant les six éléments du modèle STRIDE, nous pouvons établir une matrice de modélisation systématique des menaces :

- 1. Usurpation d'identité (tromperie d'identité)

- 2. Falsification (altération des données)

- 3. Répudiation (déni de responsabilité)

- 4. Divulgation d'informations (fuite d'informations)

- 5. Déni de service (Déni de service)

- 6. Élévation des privilèges (escalade des privilèges)

En combinant les méthodes d'attaque ci-dessus, nous pouvons construire une « matrice de modélisation des menaces » :

L'axe horizontal représente les méthodes d'attaque (telles que le phishing, le bureau à distance et la fuite du presse-papiers), et l'axe vertical représente les niveaux de risque (côté utilisateur, côté plateforme et lien de transmission), pour exprimer intuitivement les emplacements et les types de risque spécifiques de chaque méthode d'attaque.

- Côté utilisateur : Plugins malveillants → Risque de fuite d'informations

- Fin de la plateforme : Stockage non chiffré → Altération des données et accès non autorisé

- Lien de transmission : Absence de TLS → Attaques de l'homme du milieu

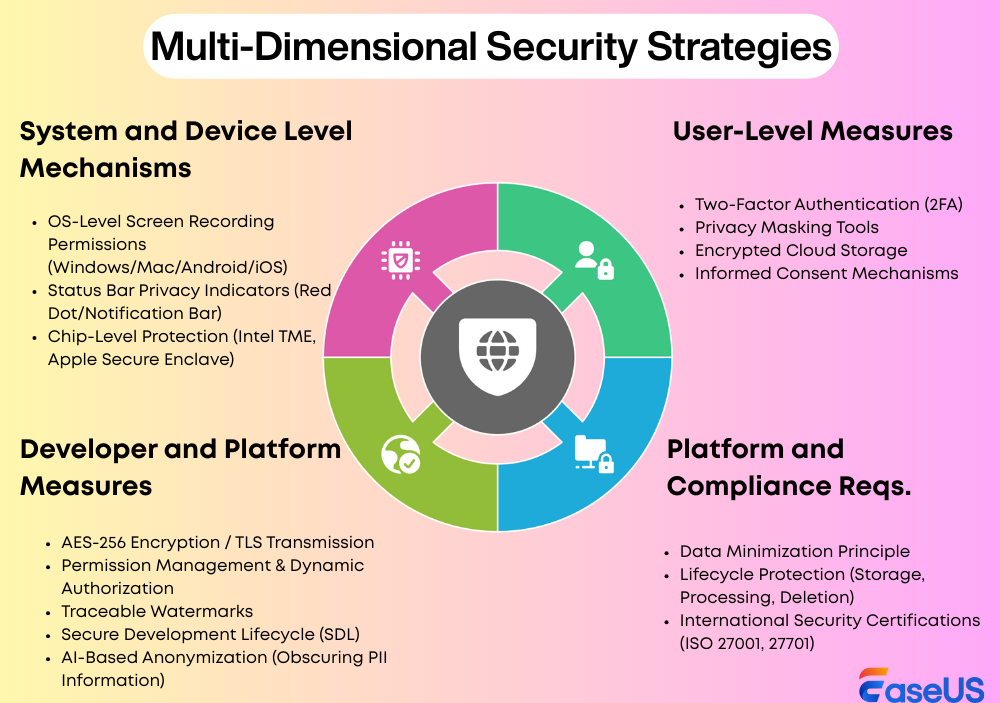

3. Stratégies multidimensionnelles pour la sécurité et la confidentialité

Pour faire face aux risques associés à l'enregistrement d'écran tels que décrits ci-dessus, il est essentiel de concevoir des mécanismes de protection à partir de plusieurs dimensions, notamment les utilisateurs, les développeurs/plateformes de logiciels, les normes d'enregistrement de conformité, ainsi que les systèmes et appareils.

3.1 Contre-mesures au niveau de l'utilisateur

- Authentification à deux facteurs (2FA) : améliore considérablement la sécurité des comptes, empêchant l'obtention illicite de comptes d'enregistrement d'écran.

- Masquage/floutage des zones sensibles avant l'enregistrement : masquez ou désensibilisez intentionnellement le contenu tel que les mots de passe et les informations financières avant l'enregistrement.

- Stockage cloud chiffré de bout en bout : utilisez des outils tels que Box et Tresorit pour crypter et stocker les fichiers d'enregistrement, garantissant ainsi la sécurité des données dans le cloud.

- Mises à jour régulières des correctifs logiciels : évitez l'exploitation par les attaquants des vulnérabilités connues.

- Mécanisme clair de notification et de consentement d'enregistrement : dans les scénarios d'enregistrement multi-personnes, fournir un préavis et obtenir le consentement est une étape nécessaire pour la conformité légale.

3.2 Moyens techniques pour les développeurs et les plateformes

- Cryptage des données : utilisez le cryptage AES-256 local pour l'enregistrement des fichiers ; utilisez TLS/SSL pour un cryptage sécurisé pendant la transmission.

- Mécanisme de gestion des autorisations : limitez les autorisations d'enregistrement en arrière-plan et adoptez un mécanisme d'autorisation dynamique pour contrôler finement les demandes d'autorisation.

- Filigranes de sécurité traçables : intégrez des filigranes d'identification d'utilisateur dans le contenu enregistré pour empêcher toute utilisation abusive et permettre la traçabilité.

- Cycle de vie de développement sécurisé (SDL) : effectuez des évaluations de sécurité et des audits de code pendant la phase de conception du produit.

- Technologie de désensibilisation assistée par l'IA : utilisez l'IA pour identifier automatiquement les informations personnelles sur l'écran (telles que les numéros d'identification, les adresses e-mail, etc.) et appliquer un flou en temps réel.

3.3 Exigences relatives à la plateforme et à la conformité

- Principe de minimisation des données : collecter et enregistrer uniquement le contenu nécessaire pour éviter une collecte excessive.

- Politique de confidentialité transparente et explication de l'utilisation des données : Informez clairement les utilisateurs de l'objectif de l'enregistrement, des méthodes de stockage et des méthodes d'accès.

- Protection complète des données tout au long du cycle de vie : assurez la sécurité depuis la collecte, le stockage, le traitement jusqu'à la suppression.

- Certification de sécurité internationale : obtenez des certifications telles que ISO/IEC 27001 et 27701 pour améliorer la crédibilité du produit.

3.4 Mécanismes de protection au niveau du système et du périphérique

- Contrôle des autorisations d'enregistrement d'écran au niveau du système d'exploitation : utilisez le contrôle des autorisations au niveau du système sur macOS, Windows, Android/iOS pour empêcher l'enregistrement non autorisé.

- Indicateurs de notification de confidentialité : affichez un point rouge dans le coin de l'écran ou une notification dans la barre d'état pendant l'enregistrement pour améliorer la visibilité.

- Mécanismes de protection des données au niveau de la puce : utilisez des solutions matérielles telles qu'Intel TME et Apple Secure Enclave pour protéger le cryptage et la sécurité des clés du contenu enregistré.

Partagez ce guide pour aider les autres à rester en sécurité et privés lors de l'enregistrement d'écran.

4. Enregistrement des analyses de cas et des tendances en matière de sécurité de la confidentialité

Pour approfondir la problématique complexe de la confidentialité et de la sécurité des enregistrements d'écran, examinons des cas spécifiques dans différents secteurs. Notre analyse mettra en lumière les principaux défis et les tendances émergentes, en commençant par le secteur de l'éducation.

4.1 Étude de cas sur le secteur de l'éducation

Gestion de la conformité de l'enregistrement d'écran sur les plateformes de cours en ligne

Avec la croissance fulgurante de l'éducation en ligne à l'échelle mondiale, la diffusion illégale de cours piratés et de vidéos enregistrées est devenue un véritable casse-tête pour le secteur. Selon les données de The Business Research Company, le marché mondial de l'apprentissage en ligne devrait atteindre 354,71 milliards de dollars d'ici 2025 (soit une hausse de 13,0 % en glissement annuel). La technologie d'enregistrement d'écran joue un rôle important dans l'archivage des cours et la révision des apprentissages.

En 2021, une plateforme internationale d'éducation en ligne a connu une fuite de cours majeure : des étudiants ont enregistré des vidéos avec des outils tiers et les ont téléchargées sur des sites Web pirates, entraînant une perte de plus de 15 % des abonnements.

Pour y remédier, la plateforme a mis en place des mesures de conformité :

- Stockage crypté : cryptage AES-256 localement et dans le cloud, avec TLS/SSL pour une transmission sécurisée.

- Filigrane dynamique : filigranes uniques par utilisateur (ID de compte et horodatage) pour tracer les fuites.

- Avis et consentement : Les utilisateurs sont avertis avant l'enregistrement et doivent cliquer sur « accepter » pour entrer dans le cours.

Un an plus tard, les fuites de cours piratés ont diminué de 60 %, les plaintes des utilisateurs ont diminué et la satisfaction des enseignants s'est améliorée. La plateforme a également obtenu la certification ISO/IEC 27001, renforçant ainsi sa réputation et la compétitivité de sa marque.

4.2 Cas d'entreprise

Pratique de désensibilisation à l'enregistrement d'écran piloté par l'IA (version simplifiée)

Dans les contextes B2B, l'enregistrement d'écran est souvent utilisé pour les démonstrations de produits et les formations à distance, mais il peut impliquer la confidentialité des clients et la transmission de données sensibles. Une entreprise européenne de logiciels a par inadvertance affiché les adresses e-mail et les informations de compte de ses clients lors d'une démonstration enregistrée, ce qui a donné lieu à des plaintes.

Pour éviter de telles fuites, l'entreprise a introduit en 2022 une technologie de désensibilisation de l'IA :

- Identifiez automatiquement les informations sensibles : détectez les informations personnelles identifiables (numéros de téléphone, adresses e-mail, numéros de carte bancaire) sur l'écran ;

- Flou en temps réel : appliquez un flou ou un masquage aux zones sensibles ;

- Filigrane et suivi des journaux : ajoutez des filigranes traçables et générez des journaux d'audit.

Après sa mise en œuvre, le taux de fuite d'informations sensibles a diminué de 80 % et la satisfaction des clients en matière de sécurité des données a augmenté de 22 %. Cette pratique a été récompensée par l'IAPP comme la meilleure application de technologie de confidentialité de l'année.

4.3 Défis du secteur et perspectives de tendances

Cependant, l'industrie de l'enregistrement d'écran dans son ensemble est toujours confrontée à de multiples défis :

Manque de normes de confidentialité unifiées

Les exigences en matière de conformité à l'enregistrement d'écran varient considérablement d'un pays et d'une région à l'autre. Par exemple, le RGPD met l'accent sur la « notification et le consentement », la PIPL exige un « consentement distinct », tandis que la CCPA met l'accent sur le « droit d'accès et de suppression ». Lorsqu'elles opèrent à l'international, les entreprises doivent investir des ressources importantes pour se conformer à de multiples normes, ce qui augmente les coûts de conformité.

L'enregistrement par l'IA entraîne de nouveaux types de risques d'utilisation abusive des données

Les nouveaux outils d'enregistrement d'écran basés sur l'IA sont dotés de fonctions de transcription automatique, d'étiquetage intelligent et d'analyse comportementale. Cependant, ils peuvent également être utilisés à mauvais escient pour surveiller les activités des employés et suivre leurs habitudes, suscitant ainsi des controverses en matière de confidentialité et d'éthique. Par exemple, certaines entreprises ont utilisé des outils d'IA pour surveiller le travail sans en informer leurs employés, ce qui a donné lieu à des litiges juridiques en Europe et aux États-Unis.

Le droit de l'utilisateur à l'avis de confidentialité est ignoré

De nombreux utilisateurs de visioconférences ignorent encore qu'ils sont enregistrés. Cela indique qu'un grand nombre d'applications logicielles manquent de mécanismes clairs de notification d'enregistrement, et que le droit des utilisateurs à être informés de leur vie privée n'est pas pleinement protégé.

5. Cadre mondial de conformité réglementaire et de confidentialité

Avec l'adoption généralisée de la technologie d'enregistrement d'écran, tant en entreprise que dans les environnements personnels, la confidentialité et le respect des données sont devenus des préoccupations majeures. Les exigences légales concernant la collecte, le stockage, le traitement et le partage des contenus enregistrés varient selon les régions. Les organisations doivent comprendre et respecter ces réglementations afin d'éviter des sanctions juridiques et une atteinte à leur réputation.

5.1 Comparaison réglementaire et applicabilité

Le RGPD est l'une des réglementations les plus strictes au monde en matière de protection de la vie privée et impose des exigences claires concernant les données d'enregistrement d'écran. En 2021, une plateforme européenne d'enseignement en ligne a été condamnée à une amende de 500 000 euros par l'autorité de régulation pour avoir enregistré des vidéos de cours sans l'autorisation des étudiants et a été tenue de procéder immédiatement à des rectifications.

En Californie, la loi CCPA classe les enregistrements d'écran comme des informations personnelles et accorde aux utilisateurs des droits étendus. En pratique, les entreprises mettent généralement en place des portails de confidentialité pour permettre aux utilisateurs d'exercer facilement leurs droits d'accès et de suppression des informations.

| Région | Règlement | Exigences relatives à l'enregistrement d'écran | Focus sur la conformité |

|---|---|---|---|

| Union européenne | RGPD (Règlement général sur la protection des données) | Consentement éclairé explicite, minimisation des données ; les utilisateurs doivent accepter l'enregistrement et les organisations ne peuvent collecter que les informations nécessaires. | Transparence du consentement des utilisateurs, conformité des transferts de données transfrontaliers, minimisation des données. |

| Californie, États-Unis | CCPA (Loi californienne sur la protection de la vie privée des consommateurs) | Le contenu enregistré est considéré comme une information personnelle ; les utilisateurs peuvent demander l'accès et la suppression de leurs données enregistrées. | Droits des utilisateurs d'accès et de suppression des données, divulgation de la confidentialité, gestion du partage avec des tiers. |

| Chine | PIPL (Loi sur la protection des informations personnelles) | Notification explicite et consentement séparé ; le traitement doit respecter le principe de nécessité minimale. | Transparence du traitement des données, obtention du consentement individuel, stockage et transfert licites. |

5.2 Lignes directrices de mise en œuvre de la conformité d'entreprise

Pour garantir que les opérations d'enregistrement d'écran sont conformes aux réglementations internationales et locales en matière de confidentialité, les organisations peuvent adopter les meilleures pratiques suivantes :

Mettre en place un système d'évaluation des impacts sur la vie privée (EIVP)

- Effectuez une analyse d'impact sur la vie privée pour chaque projet d'enregistrement d'écran afin d'identifier les risques potentiels pour la confidentialité.

- Évaluer si le contenu enregistré contient des informations personnelles ou sensibles et évaluer la légalité des méthodes de traitement.

- Institutionnalisez le processus pour garantir que chaque mise à jour commerciale ou itération de fonctionnalité fasse l'objet d'une évaluation de la confidentialité.

- Outil de référence : L'Association internationale des professionnels de la confidentialité (IAPP) fournit des modèles PIA qui peuvent être adaptés pour s'adapter aux flux de travail spécifiques d'une organisation.

Souveraineté des données et contrôle des flux transfrontaliers

- Définissez clairement l'emplacement de stockage des données d'enregistrement d'écran pour vous conformer aux exigences légales locales.

- Mettre en œuvre des contrôles stricts pour les transferts de données transfrontaliers, par exemple en utilisant les clauses contractuelles types de l'UE (CCT) pour garantir la conformité au RGPD.

- Effectuez une vérification diligente des fournisseurs de services cloud pour vérifier qu'ils détiennent les certifications de sécurité pertinentes, telles que ISO/IEC 27001.

Obtenez des certifications de conformité pour améliorer votre crédibilité

- ISO 27001 : Certification du système de gestion de la sécurité de l'information, démontrant des pratiques de gestion de la sécurité des données normalisées.

- ISO/IEC 27701 : Certification du système de gestion des informations de confidentialité, axée spécifiquement sur la protection des informations personnelles et la conformité à la confidentialité.

- L'obtention de ces certifications aide les organisations à renforcer la crédibilité de leurs services d'enregistrement d'écran lors de la communication avec les clients ou les partenaires.

Recommandations de mise en œuvre pratique

- Stratégie de conformité multicouche : combinez des mesures techniques (cryptage, contrôle d'accès), des mesures de gestion (consentement éclairé, journaux d'audit) et des mesures institutionnelles (PIA, certifications) pour protéger de manière globale la confidentialité.

- Formation des employés : Organisez régulièrement des formations sur les réglementations en matière de confidentialité liées à l'enregistrement d'écran afin d'améliorer la sensibilisation à la conformité interne.

- Surveillance continue : examinez périodiquement les processus de traitement des données d'enregistrement d'écran et l'état de conformité des fournisseurs de services tiers pour détecter et corriger rapidement les risques potentiels.

Partagez ce guide pour aider les autres à rester en sécurité et privés lors de l'enregistrement d'écran.

6. Impact économique de la sécurité des données et gestion de la confiance des entreprises

Alors que l'enregistrement d'écran devient un élément essentiel des activités professionnelles, couvrant la collaboration à distance, la formation et la conformité, les risques de violations de données et de confidentialité ont des conséquences directes sur l'économie et la confiance. La sécurité n'est plus un détail technique, mais une priorité commerciale.

6.1 Le coût des incidents de sécurité pour l'entreprise

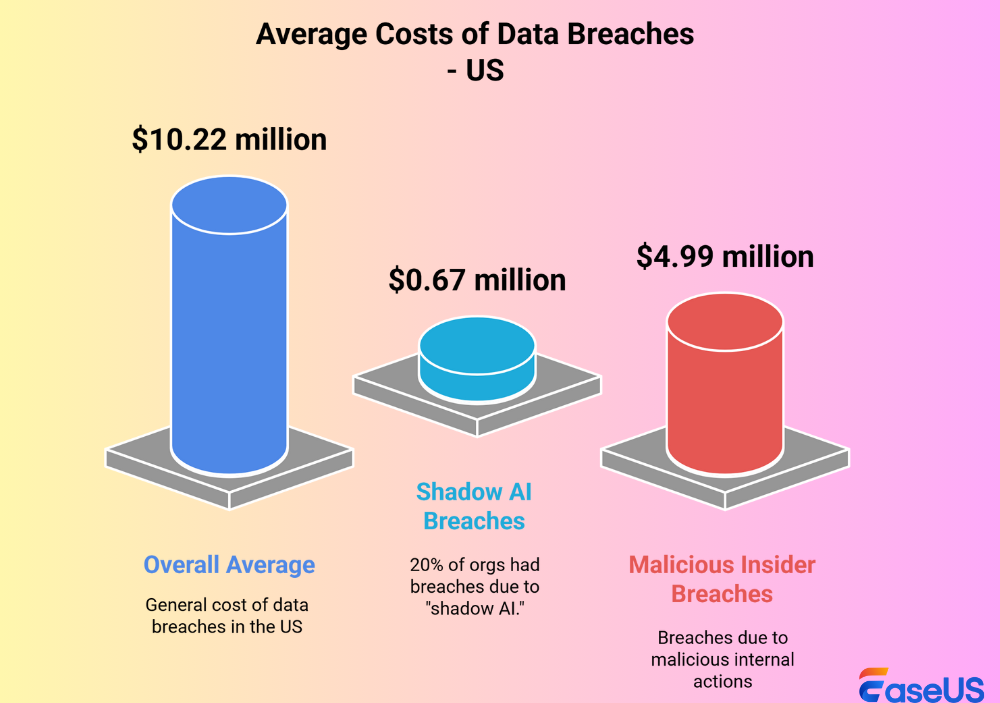

Le rapport IBM 2025 sur le coût d'une violation de données montre que ce coût a diminué pour la première fois en cinq ans, à 4,44 millions de dollars, principalement grâce aux défenses basées sur l'IA qui ont accéléré la détection et le confinement des violations. Cependant, les attaquants exploitent également l'IA pour améliorer leurs tactiques. Les statistiques montrent que 16 % des violations impliquaient l'IA, principalement dans les attaques de phishing et de deepfake.

De plus, le rapport 2025 indique que le coût moyen d'une violation aux États-Unis est encore plus élevé, atteignant 10,22 millions de dollars. 20 % des organisations ont subi des violations dues à l'« intelligence artificielle fantôme », entraînant des pertes supplémentaires moyennes de 670 000 dollars. Les violations de données causées par des initiés malveillants sont particulièrement coûteuses, atteignant en moyenne 4,99 millions de dollars.

Ces coûts vont bien au-delà d'une simple correction technique. Ils englobent les amendes réglementaires, les enquêtes judiciaires, les poursuites judiciaires, les notifications de violation, l'indemnisation des clients, la restauration de la réputation et les interruptions d'activité. Pour les entreprises opérant sur des marchés mondiaux concurrentiels, de tels chocs financiers peuvent éroder la confiance des actionnaires, affaiblir la valeur de la marque et même compromettre la pérennité de leurs activités.

6.2 La confidentialité comme avantage concurrentiel

Si les failles de sécurité représentent des menaces économiques, une protection proactive de la vie privée peut devenir un puissant facteur de différenciation. Sur le marché B2B, la conformité et une gestion rigoureuse de la confidentialité sont devenues des critères d'achat déterminants. Les entreprises privilégient de plus en plus les fournisseurs dont les solutions s'accompagnent de politiques de confidentialité transparentes, conformes aux normes RGPD/CCPA/PIPL et certifiées telles que ISO/IEC 27001 et ISO/IEC 27701. Ces éléments ne sont plus de simples cases à cocher réglementaires : ils constituent des signaux de confiance qui influencent directement les décisions commerciales.

Adopter des outils d'enregistrement d'écran sécurisés et respectueux de la confidentialité réduit non seulement le risque d'incidents coûteux, mais renforce également la crédibilité de la marque. Par exemple, EaseUS RecExperts offre aux entreprises une solution conforme et fiable en intégrant des fonctionnalités telles que l'enregistrement chiffré, un contrôle d'accès précis et des mécanismes de consentement transparents. Ces outils permettent aux entreprises de dispenser des formations, de partager des connaissances et d'enregistrer les données de conformité sans s'exposer à des risques inutiles.

7. La convergence de l'IA et du Zero Trust dans l'enregistrement d'écran

Alors que les entreprises accélèrent leur transformation numérique, l'enregistrement d'écran passe du statut d'outil de productivité à celui de technologie essentielle à la conformité et à la confiance. L'avenir sera défini par la manière dont l'innovation en IA et les modèles de sécurité Zero Trust s'intègrent pour concilier convivialité, sécurité et confidentialité.

7.1 Enregistrement amélioré par l'IA et la confidentialité

L'intelligence artificielle jouera un rôle central dans l'élaboration de la prochaine génération d'enregistrement d'écran. Parmi les principales applications, on peut citer :

- Flouage automatique du visage : garantir la protection des identités dans les scénarios de formation, de conférence et de conformité.

- Masquage des données sensibles en temps réel – détection et rédaction automatiques des champs confidentiels (par exemple, numéros de carte de crédit, données médicales).

- Analyse de contenu contextuelle – classification intelligente des enregistrements pour prendre en charge les politiques de conservation et les audits de conformité.

Ces fonctionnalités permettront d'élever la protection de la confidentialité de réactive à proactive, rendant la conformité transparente pour les entreprises.

7.2 Normalisation et cadres mondiaux

Les réglementations actuelles en matière de protection de la vie privée (RGPD, CCPA, PIPL) restent fragmentées, mais une dynamique d'harmonisation internationale se dessine. Un cadre unifié pour la conformité aux enregistrements d'écran pourrait :

- Réduire l'incertitude juridique transfrontalière.

- Permettre des politiques d'entreprise cohérentes.

- Favoriser la confiance dans les marchés mondiaux des logiciels.

Cette tendance à la normalisation récompensera les premiers utilisateurs qui s'alignent sur les meilleures pratiques internationales.

7.3 La valeur de la marque grâce à la confiance

Pour les fournisseurs d'enregistrement d'écran, la sécurité et la confidentialité ne sont pas seulement des garanties techniques, mais des atouts stratégiques.

- Les entreprises qui intègrent des certifications de conformité et des architectures de confidentialité dès la conception se différencieront.

- La confiance devient une monnaie de marché : les fournisseurs qui établissent des normes fiables gagneront le leadership dans le secteur.

7.4 Tendances technologiques émergentes

Plusieurs paradigmes techniques convergent pour redéfinir l'enregistrement d'écran :

- Calcul préservant la confidentialité et apprentissage fédéré – permettant l'analyse des données sans exposition centralisée.

- Architecture Zero Trust – application des principes « ne jamais faire confiance, toujours vérifier » à l'enregistrement, au stockage et à l'accès.

- Stockage décentralisé (par exemple, IPFS) – distribution de données vidéo pour atténuer les violations ponctuelles.

- Alertes de risque alimentées par l'IA – des invites proactives qui avertissent les utilisateurs de violations potentielles de politique ou de capture de contenu sensible.

Ensemble, ces éléments ouvriront la voie à des écosystèmes d'enregistrement sécurisés de nouvelle génération.

7.5 Recommandations stratégiques

Pour se préparer à ce changement, les parties prenantes doivent prendre les mesures suivantes :

- Utilisateurs : Choisissez des outils d'enregistrement certifiés, respectueux de la vie privée et avec une gestion transparente des données.

- Développeurs : implémentez la confidentialité par défaut, en intégrant le cryptage, le consentement et les outils de confidentialité de l'IA dès la phase de conception.

- Régulateurs : Établir des normes de conformité dédiées à l'enregistrement d'écran, garantissant des conditions de concurrence équitables dans tous les secteurs.

8. Protection de la sécurité et de la confidentialité de l'enregistrement d'écran Conclusion

L'enregistrement d'écran est un pont entre communication et collaboration modernes, mais il peut aussi devenir une porte d'entrée pour les atteintes à la vie privée. Seuls les efforts conjoints des utilisateurs, des développeurs, des entreprises et des organismes de réglementation, ainsi qu'une défense multidimensionnelle intégrant la technologie, les systèmes et la sensibilisation culturelle, peuvent nous permettre de créer un écosystème d'enregistrement d'écran sécurisé, fiable, conforme, transparent et convivial.

Unissons nos efforts pour établir une « fenêtre numérique » fiable qui non seulement facilite la transmission efficace des informations mais protège également les droits à la vie privée de chaque utilisateur.

Partagez ce guide pour aider les autres à rester en sécurité et privés lors de l'enregistrement d'écran.

Cette page vous a-t-elle été utile ?